Zero Trust Network Access – Übersicht und Kontrolle lokaler Netzwerke und Cloud-Infrastrukturen

Durch Diebstahl, Spionage und Sabotage entsteht der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro, die Dunkelziffer ist hoch. Homeoffice und Digitalisierung bieten neue Angriffsmöglichkeiten.

Advertorial

Personenbezogene Daten wie Name oder E-Mail-Adresse sind ein lukratives Ziel von Cyberkriminellen. Homeoffice und Digitalisierung bieten neue Angriffsmöglichkeiten. Durch Diebstahl, Spionage und Sabotage entsteht der deutschen Wirtschaft jährlich ein Gesamtschaden von 223 Milliarden Euro, die Dunkelziffer ist hoch. Fundierte Abwehrstrategien präsentiert macmon secure, gemeinsam mit Partnern, auf der diesjährigen it-sa in Nürnberg.

Cyberkriminelle überall aktiv – lokal und in der Cloud

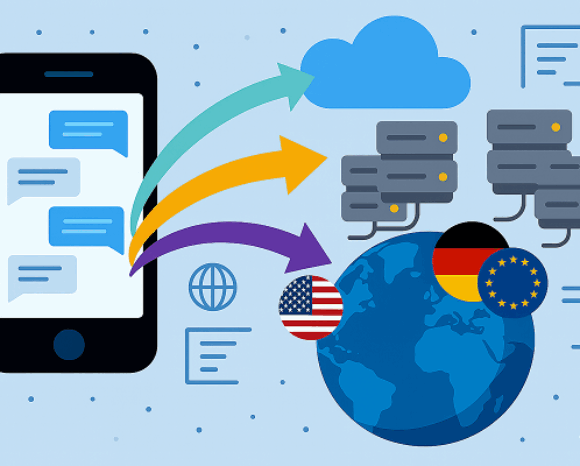

Externe Netzwerkzugriffe auf Unternehmensressourcen sind heutzutage Normalität. Geräte werden weltweit genutzt und können überall und zu jeder Zeit direkt auf Cloud-Dienste, E-Mail-Applikationen und andere potenziell vertrauliche Unternehmensressourcen zugreifen. Kriminelle können somit an unterschiedlichen Stellen ansetzen, um ihre Ransomware in Unternehmen, Betrieben, Institutionen oder Behörden zu platzieren. Hier schiebt das Sicherheitskonzept Zero Trust einen starken Riegel vor.

Es fußt auf der Philosophie, weder einem Gerät noch einem Benutzer einen Vertrauensvorschuss zu geben, bevor eine sichere Authentifizierung erfolgt ist. Mit ZTNA ist es möglich, die Datensicherheit nachhaltig zu gewährleisten und modernen Anforderungen an die Netzwerksicherheit zu entsprechen.

„Wir erwarten während der it-sa hohe Besucherzahlen an unserem Stand, denn wir verzeichnen eine weiterhin steigende Nachfrage nach unseren Sicherheitslösungen bei Kunden, Channel Partnern und Interessenten. Wir haben eine valide Marktstudie durchgeführt, um unsere Eindrücke mit konkreten Zahlen zu untermauern.

Fazit: Der Einsatz von NAC-Lösungen wurde bei zwei Drittel der Befragten noch nicht realisiert, obwohl ein Viertel aller Sicherheitsvorfälle im Netzwerk der befragten Unternehmen stattfand“, erläutert Christian Bücker, Business Director, macmon secure.

Ganzheitliche Sicherheitskonzepte mit NAC und SDP sind notwendig

Das ZeroTrustKonzept basiert auf Restriktion und Monitoring. Bereits seit 2003 trägt macmon secure mit seiner Network-Access-Control-Lösung (NAC) diesem Ansatz Rechnung. Dieser erlaubt nur definierten Geräten Zugang zum Netzwerk, ganz gleich, ob iPads, Laptops oder medizintechnische Geräte. ITAdministratoren wissen jederzeit, welche Endgeräte im lokalen Netzwerk angemeldet sind, und können diese dank der kompletten Netzwerk-Übersicht permanent identifizieren und effizient überwachen. Jedes Endgerät, welches im jeweiligen Netzwerk nichts zu suchen hat, erhält von vornherein keinen Zugriff. Die unbefugte Nutzung der ITSysteme ist damit nahezu ausgeschlossen.

Mit macmon SDP dehnte der ITSicherheitsexperte den Schutz lokaler Netzwerke durch macmon NAC auf sämtliche CloudDienste aus. Im Unterschied zu klassischen VPNs authentifizieren sich bei Secure Defined Parameter (SDP) sowohl der Benutzer als auch der Agent am Controller. Dieser arbeitet hochgesichert in einem ISO27001zertifizierten Rechenzentrum in Berlin. Ist die Authentifizierung erfolgreich, teilt er dem Agenten mit, ob der jeweilige Nutzer Zugriffsrechte auf die Unternehmensressourcen hat und welche das sind. Jeder einzelne Zugriff – egal ob im Firmennetzwerk oder in der Cloud – wird geprüft. Es gibt keinen Vertrauensvorschuss.

Als DSGVO-konforme Lösung, gehostet in einer deutschen Cloud mit Fokus auf einfache Bedienung und Nutzung, ist dieses skalierbare Sicherheitsangebot einzigartig.

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.