Der Konkurrenz immer einen Schritt voraus – dank stetiger Informationssicherheit

Seit über 15 Jahren ist es das Ziel der CONTECHNET Deutschland GmbH, Organisationen zu mehr Widerstandsfähigkeit zu verhelfen. Im Juli startet der deutsche Softwarehersteller die „Sicherheitswochen“, in denen zum einen Aufklärungsarbeit zum Thema Informationssicherheit betrieben wird, zum anderen über den Wettbewerbsvorteil durch kontinuierliche Informationssicherheit und neue Produktangebote informiert wird.

Advertorial

Seit über 15 Jahren ist es das Ziel der CONTECHNET Deutschland GmbH, Organisationen zu mehr Widerstandsfähigkeit zu verhelfen. Im Juli startet der deutsche Softwarehersteller die „Sicherheitswochen“, in denen zum einen Aufklärungsarbeit zum Thema Informationssicherheit betrieben wird, zum anderen über den Wettbewerbsvorteil durch kontinuierliche Informationssicherheit und neue Produktangebote informiert wird.

Informationen gelten heutzutage als wesentlicher Wert in Unternehmen und Organisationen. Der vertrauenswürdige Umgang mit diesen ist dabei unumgänglich. Werden Informationen nicht ausreichend sorgfältig behandelt, kann das für eine Vielzahl von Unternehmen existenzbedrohend sein. Damit der strategisch geplante Erfolg von Unternehmen garantiert ist, muss somit ein Informationssicherheitsprozess implementiert und betrieben werden. Dabei ist ein angemessener Schutz von Informationen bereits mit einem geringen Einsatz von Ressourcen gewährleistet.

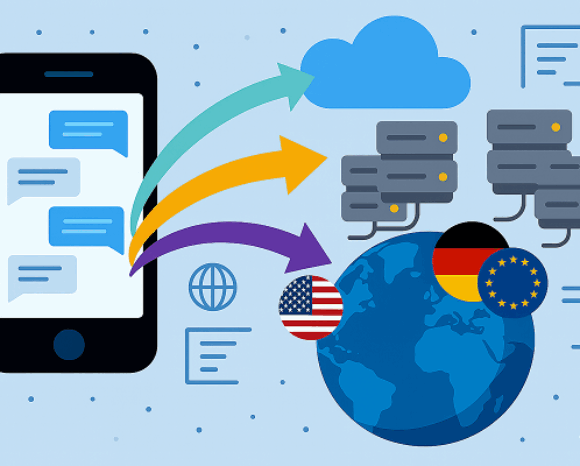

Um die geplanten Ziele zu erreichen, ist es für Unternehmen wichtig, dynamisch auf Märkte zu reagieren. Aufgrund voranschreitender Spezialisierung und der Notwendigkeit, sowohl intern als auch extern hochgradig vernetzt zu agieren, werden Verantwortlichkeiten in Fachbereiche aufgeteilt. Für die Sicherstellung des Unternehmenserfolgs gehört es mittlerweile zur Normalität, Zulieferer, Dienstleister und Berater hinzuzuziehen. Dieses Zusammenspiel wird erst durch den massiven Einsatz von Technologien möglich. Diese Technologien stützen sich auf IT-Systeme, welche untereinander vernetzt sind und zunehmend intelligent handeln. Bei jeder Art von Interaktion werden Informationen auf verschiedene Arten ausgetauscht, verändert, gespeichert und präsentiert – abhängig von ihrer Aufgabe und dem Nutzen. Diese Entwicklung hat zur Folge, dass die Unternehmen verschiedene, ihnen wichtige Informationen dezentral speichern, transportieren, verarbeiten und darstellen. Die Absicherung der Informationen ist daher in vielfältigen Gegebenheiten erforderlich.

Informationssicherheit beschreibt die ganzheitliche Absicherung von Unternehmenswerten gegenüber Risiken. Diese können über Schwachstellen in Zusammenhang mit Eintrittswahrscheinlichkeiten wirken.

Informationen, die für den Unternehmenserfolg von Bedeutung sind, werden als Unternehmenswerte betrachtet. Nachdem diese identifiziert sind, werden sie zu der Bewertung hinzugefügt. Die Grundwerte, anhand derer eine Bewertung durchgeführt wird, sind:

- Vertraulichkeit

- Verfügbarkeit

- Integrität

Die Bewertung und Absicherung der Unternehmenswerte sind jedoch keine Eigenschaften, die einmal implementiert, auf Dauer gleichbleibenden Erfolg garantieren. Ähnlich wie andere Unternehmensprozesse und der dauerhafte technologische und unternehmerische Wandel ist auch die Absicherung ein stetiger Prozess – der Informationssicherheitsprozess.

Die Komplexität dieses Prozesses sowie des Managements von Chancen, Risiken und der Nachweisführung steigt also immens und ist manuell kaum noch effizient und nachhaltig zu bewältigen.

Auch und insbesondere KRITIS-Betreiber sind aufgefordert, sich um ihre IT- und Informationssicherheit aktiv zu kümmern. Betreiber kritischer Infrastrukturen sind sogar nach §8a BSIG dazu verpflichtet, angemessene organisatorische und technische Vorkehrungen im Rahmen eines Informationssicherheitsmanagement-Systems (ISMS) zu treffen. Dabei bezieht sich ein ISMS nicht nur auf die IT-Sicherheit des Unternehmens, sondern trägt insgesamt zur Resilienz und Optimierung des Unternehmens bei. Die Einführung eines ISMS sollte jedoch weniger als gesetzliches „Muss“ angesehen werden, sondern viel mehr als Chance, das Sicherheitsniveau zu steigern und das Vertrauen bei Kunden, Dienstleistern und Vertragspartnern zu verbessern. – Die Lösung: ein softwarebasiertes Informationssicherheitsmanagement-System.

Die CONTECHNET nimmt sich erfolgreich dieser Aufgabe an: Das Softwaremodul INDITOR® ISO unterstützt bei der Einführung eines ISMS gemäß der ISO/IEC 27001.

Die wesentlichen Vorteile dieses softwarebasierten Informationssicherheitstools (integriertes Managementsystem):

- Standardisierte und erprobte Vorgehensweisen, um die Komplexität zu reduzieren.

- Eine individuell anpassungsfähige Grundkonfiguration der Risikomethode und Stammdaten

- Eine zentrale Datenbasis, was zu einer nachhaltigen Dokumentation ohne Wissensabfluss über den Faktor Zeit und/oder Veränderungen führt.

- Umfangreiche Importmöglichkeiten und Schnittstellen, um die bereits im Unternehmen vorhandenen Informationen nutzen zu können. Das verhindert doppelte Datenpflege und spart wertvolle Zeit beim Aufbau.

- Ein Risikomanagement mit einheitlichem Vorgehen, klaren Vorgaben und Kriterien, wodurch negative Auswirkungen auf Geschäftsprozesse und Risiken schnell erkannt und reduziert werden können.

- Ein zentrales Aufgabenmanagement, um den Überblick über Maßnahmen zu behalten und Tätigkeiten zu managen sowie kontrollieren zu können.

- Reports on Demand. Berichtsfunktionen per Knopfdruck für interne oder externe Revisionszwecke.

- Individuell abbildbare Anforderungskataloge (DIN EN ISO/IEC 27001/27002, B3S, IT-Sicherheitskatalog, VDA-ISA, VAIT, BAIT, DIN EN ISO 9001, ISO 27019, VdS 10000) Update-Service.

- Komfortable Lenkung der Dokumente aus einer zentralen Oberfläche heraus inkl. Hilfestellung in Form von Dokumentenvorlagen oder Einbindungsmöglichkeit existierender Dokumentenmanagement-Systeme.

- Hilfestellung bei der Bearbeitung des Anforderungskatalogs durch ein Hilfesystem (Digitaler Coach) und Ausweisung der Verknüpfungen zu weiteren Normkatalogen.

- Das Auditmanagement bietet den Abgleich von bereits umgesetzten Sicherheitsmaßnahmen mit den Anforderungen der ISO-Norm, um das erreichte Sicherheitsniveau zu identifizieren und Verbesserungsmöglichkeiten aufzuzeigen.

Doch wie bei allen Veränderungen in Unternehmen gilt auch bei einem ISMS: Mit einer einmaligen Einführung und deren Zertifizierung ist es nicht getan. Maßnahmen, Abläufe und Handlungsverpflichtungen, die das ISMS festlegt, werden in die Unternehmenskultur integriert und im Alltag gelebt.

Erfahren Sie alles über das softwarebasierte Informationssicherheitsmanagement-System der CONTECHNET Deutschland GmbH: www.contechnet.de

Die CONTECHNET Deutschland GmbH ist ein inhabergeführtes Unternehmen und bietet mit zwei Standorten und über 40 Mitarbeiter*innen seit 2007 standardisierte Softwarelösungen für Organisationen, öffentliche Verwaltungen und Unternehmen. Die Mission der CONTECHNET: Auf Notfälle vorbereiten, die IT sicherer machen und Auflagen des Datenschutzes (EU-DSGVO) erfüllen.

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.