Wie sich Kosten und Nutzen eines SOCs fundiert bewerten lassen: Do it yourself oder externes Managed SOC?

IT-Sicherheit ist eine Frage der personellen und finanziellen Ressourcen. Viele Faktoren sind für große wie kleine Betriebe einzukalkulieren, wenn es darum geht, wirksam einen Managed-Detection-and-Response-(MDR)-Dienst inhouse abzubilden oder extern einzukaufen. Dabei gewinnt zunehmend die Frage an Bedeutung, wie sich Investitionen in Sicherheitsmaßnahmen in einem realistischen Return on Security Investment (ROSI) bewerten lassen.

IT-Sicherheit gilt längst nicht mehr als reines Technikthema – sie ist heute ein strategischer Faktor für Resilienz und Geschäftskontinuität. Doch vielerorts bleibt sie organisatorisch fragmentiert: Sicherheits-, Compliance- und Risikomanagement agieren in getrennten Zuständigkeiten, mit eigenen Budgets und Zielvorgaben. Die Folge sind unkoordinierte Investitionen, überlappende Maßnahmen und ungenutzte Synergien. Parallelstrukturen mit unterschiedlichen Tools erhöhen nicht nur die Komplexität, sondern auch den Betriebsaufwand – und genau hier setzen moderne Security Operation Center (SOC) an.

Mehrwert eines SOCs

Sie können dabei helfen, diese Fragmentierung zu überwinden und Unternehmen eine zentrale Sichtbarkeit über ihre gesamte Angriffsfläche zu verschaffen. Dazu zählen IT-Assets, Konfigurationen, Betriebssysteme und Schwachstellen. Auf dieser Informationsbasis lässt sich – ergänzt um Erkenntnisse zu potenziellen Angriffspfaden – eine praxisnahe und risikoorientierte Priorisierung von Schwachstellen und bedrohungsbasierten Komponenten ableiten. So entsteht ein fundiertes Lagebild, das als Grundlage für gezielte Investitionsentscheidungen dient.

Ergänzend zur Verkleinerung der Angriffsfläche durch präventive Maßnahmen sind Schutztechnologien wie Endpoint Protection Platforms (EPP) sowie Detection-and-Response-Lösungen wie EDR und XDR erforderlich. Während EPP-Lösungen die Anzahl sicherheitsrelevanter Vorfälle frühzeitig verringern, entlasten sie damit zugleich die nachgelagerten Abwehrinstanzen. Das Ergebnis ist eine spürbare, mitunter drastische Reduzierung von Fehlalarmen. Diese sind besonders problematisch, weil sie IT-Teams überlasten und im schlimmsten Fall zur Abstumpfung gegenüber echten Warnmeldungen führen – mit potenziell gravierenden Folgen für die Sicherheit.

Allerdings reichen technische Plattformen allein nicht aus. Der operative Anteil von Sicherheitsmaßnahmen wird zunehmend unterschätzt oder vernachlässigt, da gerade kleine und mittlere Unternehmen noch immer von einer Set-and-Forget-Mentalität ausgehen. Tatsächlich ist heute ein kontinuierliches Monitoring erforderlich: Es gilt, echte Alarme zu identifizieren und unverzüglich Maßnahmen zur Schadensvermeidung oder zumindest -begrenzung einzuleiten. Doch genau hier mangelt es oft an internem Know-how oder ausreichenden personellen Ressourcen. An dieser Stelle kommen MDR oder Managed SOC Services ins Spiel – beide Begriffe bezeichnen meist vergleichbare Dienstleistungsmodelle.

Wenn Firmen den Mehrwert eines MDR-Dienstes einschätzen, kommt es jedoch häufig zu einem grundlegenden Missverständnis: Solche Services erfassen längst nicht mehr nur die Sicherheit klassischer Client-Server-Umgebungen, sondern überwachen die gesamte IT-Infrastruktur eines Unternehmens. Dazu gehören interne Netzwerke, Cloud-Plattformen, Collaboration-Werkzeuge wie Microsoft 365, Identitäts- und Zugriffsstrukturen sowie verbreitete Business-Anwendungen wie Jira oder Confluence. Ein SOC – ob intern betrieben oder als Teil eines MDR-Dienstes – vereint dabei die Expertise erfahrener Sicherheitsanalysten mit spezialisierten Tools, die Anomalien erkennen, interpretieren und gezielt darauf reagieren.

Was ein eigenes SOC wirklich kostet – Personal, Tools, Betrieb

Doch was kostet ein SOC konkret? Eine wirksame Cyberabwehr setzt ein kontinuierliches 24/7-Monitoring des IT- und Netzwerkgeschehens mit geeigneten Tools voraus. Sobald eine Bedrohung erkannt wird, leitet ein SOC-Analyst gezielte Gegenmaßnahmen ein. Wer aber in ein Security Operations Center investiert – ob intern oder extern – investiert in Menschen und ihre Expertise. Und das hat seinen Preis, nicht zuletzt vor dem Hintergrund eines ausgeprägten Fachkräftemangels in der IT-Sicherheitsbranche.

Zusätzlich erfordert der Betrieb eines SOC erhebliche zeitliche Ressourcen: Die Analysten müssen das IT-Geschehen laufend überwachen, Alarme einschätzen, nachverfolgen, lückenlos dokumentieren und im Zweifelsfall auch begründen, warum sie auf eine Warnung nicht reagiert haben. Dieser Aufwand kann erheblich sein – besonders, wenn im Nachgang eine forensische Analyse notwendig wird.

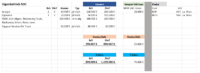

Die Abdeckung des Personalbedarfs für ein Rund-um-die-Uhr-Monitoring erzeugt beträchtliche Kosten. Eine 24/7-Arbeitswoche im SOC entspricht 168 Arbeitsstunden pro Person. Um Aufgaben, Urlaub oder Krankheit abzudecken, sind rechnerisch fünf Mitarbeiter pro Schicht nötig, in der Realität geht man von mindestens acht Personen aus. Im Schnitt kostet ein Mitarbeiter im Jahr rund 80.000 Euro – Spitzenleute können deutlich mehr verlangen. Neben Personal- und Betriebskosten belasten auch Lizenzgebühren und spezialisierte Tools das Budget – sie sind notwendig, um Angriffe auf Expertenniveau erkennen und abwehren zu können. Zugleich ist es schwierig, qualifiziertes Personal zu finden, zu halten und einzuarbeiten. Gerade in größeren Organisationen kann es Monate dauern, bis neue Mitarbeiter vollständig einsatzfähig sind.

Diese Aufwendungen und Investitionen müssen stets ins Verhältnis zum Nutzen gesetzt werden – etwa zur Reduktion von Sicherheitsvorfällen, zur Vermeidung regulatorischer Sanktionen oder zur Sicherstellung der Geschäftsfortführung im Krisenfall. Die Kosten-Nutzen-Abwägung bildet den Kern des sogenannten Return on Security Investment, der als Kennzahl Orientierung für wirtschaftlich tragfähige Sicherheitsentscheidungen bietet. Er ist damit nicht nur ein Rechenmodell, sondern ein strategischer Kompass für Investitionen in Cyberabwehr.

Make or buy? Wirtschaftlichkeitsrechnung im Vergleich

Das Investitionsvolumen für ein eigenes SOC fällt hoch aus. Neben den laufenden Kosten für Personal, Tools und Prävention stellt sich daher oft die Frage, ob sich der Eigenbetrieb überhaupt lohnt. Spätestens an dieser Stelle beginnt die betriebswirtschaftliche Betrachtung im Sinne des ROSI.

Selbst große Unternehmen greifen deshalb häufig auf externe Expertise zurück, weil sie damit schneller und kosteneffizienter starten können. Bedenken hinsichtlich Kontrollverlust sind bei einem seriösen Managed Security Provider eher unbegründet – vorausgesetzt, der Dienstleister agiert partnerschaftlich und transparent auf Basis marktüblicher Service Level Agreements (SLAs). Denn ausgelagert werden nicht Systeme oder Daten, sondern klar definierte Aufgabenbereiche.

Ein externes Managed SOC ergänzt das interne Sicherheitsteam durch spezialisierte Expertise, bewährte Tools und vor allem durch den unverzichtbaren Blick von außen. Neuartige Angriffsmethoden auf Schwachstellen, bestimmte Regionen oder Branchen erkennt ein internes Team oft nicht. Externe Spezialisten analysieren globale Bedrohungsdaten und bewerten frühzeitig, ob ein Angriffsmethode – etwa auf die IT im Gesundheitswesen in Großbritannien oder Rumänien Ende 2024 – auch deutsche Organisationen treffen könnte.

Sie identifizieren Trends, erkennen Muster und prüfen, ob die eigene IT ähnliche Schwachstellen aufweist. Diese Fähigkeit, globale Sicherheitsentwicklungen für die individuelle Gefährdungsanalyse zu nutzen, gehört zu den größten Stärken eines Managed SOC. Sie bildet einen zentralen Bestandteil des ROSI, der sich zwar schwer exakt berechnen lässt, aber reale Vorteile schafft, von denen Unternehmen jeder Größe profitieren.

Lohnt sich das? GAP-Analyse und Einstiegsszenarien

Unabhängig davon, ob Unternehmen selbst investieren oder auslagern: Jede Organisation muss mit Schäden durch Cyberangriffe rechnen – unabhängig von Größe oder Mitarbeiterzahl. Entscheidend für Kriminelle ist nicht die Unternehmensgröße, sondern der erwartbare Nutzen bei möglichst geringem Aufwand. Je leichter ein Angriff umzusetzen ist, desto eher wird er in Kauf genommen. Ein MDR-Dienst kann dabei eine sinnvolle Ergänzung oder Alternative zur Eigenlösung sein.

Grundlage ist eine GAP-Analyse: Welche Systeme sind kritisch, welche Kompetenzen fehlen? Penetrationstests oder Red-Teaming liefern hierzu praxisnahe Einblicke. Der Einstieg in ein MDR-Modell lässt sich auch flexibel gestalten – vom gezielten Teiloutsourcing bis zur vollständigen Übergabe.

Am Ende gilt: IT-Sicherheit muss wirksam und wirtschaftlich sein. Investitionen sollten sich an Risiko, Tragfähigkeit und Ertragspotenzial des Unternehmens orientieren. Nur so gelingt ein nachhaltiges Return on Security Investment.

Jörg von Heydt ist Regional Director DACH bei Bitdefender

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.