Was jetzt auf die IT zukommt: SAP stellt Wartung für Identity Management 2027 ein

Der Softwarekonzern aus Walldorf verabschiedet sich von seinem Identity-Management-Tool. Für Unternehmen beginnt jetzt ein vielschichtiger Entscheidungsprozess: Einfache Ersatzlösungen gibt es nicht, und Microsoft Entra ID passt nicht für jeden. Wer die Migration als strategische Chance nutzt, kann jedoch sein digitales Berechtigungsmanagement grundlegend verbessern.

SAP hat auf den Technologietagen der deutschsprachigen SAP-Anwendergruppe e. V. (DSAG) im Februar 2024 offiziell das Wartungsende für sein Tool zur Identitäts- und Zugriffssteuerung angekündigt. Für Identity-and-Access-Management-(IAM)-Fachleute kam das nicht unerwartet, aber für so manche SAP-affine Firmen ist der Wegfall eines nahezu kostenlosen IAM-Systems ein gravierender Einschnitt. Die reguläre Wartung läuft zum 31. Dezember 2027 aus. Unternehmen haben nun die Möglichkeit, den kostenpflichtigen verlängerten Support („Extended Maintenance“) bis 2030 in Anspruch zu nehmen. Doch was bedeutet diese Entscheidung generell für die betroffenen Organisationen? Und welche Alternativen gibt es?

Warum stellt SAP die Wartung ein?

Die Entscheidung hat mehrere Gründe, die eng mit der strategischen Neuausrichtung des Konzerns zusammenhängen:

- Fokus auf Cloud-First-Strategie: SAP setzt verstärkt auf Cloud-Lösungen, die mehr Flexibilität und Skalierbarkeit bieten.

- Integration mit Cloud-Produkten: Die neue Ausrichtung ermöglicht eine nahtlose Anbindung an andere SAP-Cloud-Lösungen und SAP S/4HANA.

- Wachsende Anforderungen im IAM-Markt: Moderne IAM-Lösungen bieten höhere Automatisierung, bessere Integration und erweiterte Sicherheitsfunktionen.

SAP empfiehlt seinen Kunden, auf Microsoft Entra ID (früher Azure Active Directory) zu migrieren und arbeitet mit Microsoft an der Erstellung eines Migrationsleitfadens. Der Plan ist jedoch bisher nicht abgeschlossen, sodass noch Unsicherheiten hinsichtlich des konkreten Übergangsprozesses bestehen.

Komplexität der Migration – „There is no one fits all“

Derzeit gibt es kein Tool, das den Funktionsumfang und die Möglichkeiten einer exakten Nachbildung der jeweils individuellen Konfiguration und Granularität ganzheitlich und out of the box ersetzen kann. Daher ist es zunächst erforderlich, ein genaues Verständnis der zu migrierenden Prozesse und Objektstrukturen sowie der am Markt vorhandenen Alternativen zu haben. Daraus resultiert, dass es vermutlich kein einfaches Austauschen der alten Lösung gegen eine neue geben wird – folglich existiert aktuell weder ein universelles Konzept noch eine Standardlösung für alle Fälle.

Regulatorische Anforderungen als zusätzlicher Faktor

Die Ablösung von SAP IDM ist ein technologischer Treiber, der für die heutigen Anwender einen klaren Handlungsbedarf schafft. Darüber hinaus gibt es weitere Faktoren, die eine inhaltliche Auseinandersetzung mit dem eigenen IAM erfordern. Zwei Beispiele:

- Gesetzliche Vorgaben wie NIS-2: Die „Network and Information Security Directive 2“ (NIS-2) gilt wirtschaftssektorenübergreifend und stellt Mindestanforderungen an das Identitäts-, Account-, Rollen-, Authentifizierungs- und Berechtigungsmanagement sowie an Datenhygienekonzepte. Unter anderem durch ihre Regelungen in Artikel 20 der Richtlinie, § 31 des 2025 geplanten Durchführungsgesetzes und Ziffer 11 der Durchführungsverordnung (für ausgewählte Wirtschaftssektoren).

- Fehlende Wirksamkeit in der Praxis: Auf dem IAM-Summit von Gartner, der in London im März 2025 stattfand, wurde vorgestellt, dass ein Großteil der Organisationen nur die Hälfte der zur Verfügung stehenden Funktionen für Identity Governance and Administration (IGA) nutzt und dem Thema hinsichtlich Ressourcen zu wenig Aufmerksamkeit schenkt. Ferner beobachtet Gartner, dass identitätsbezogene Vorfälle in 29 bis 36 Prozent der Fälle zu Geschäftsunterbrechungen, Reputationsschäden oder zu finanziellen und regulatorischen Auswirkungen führen.

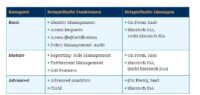

Chance zur Überprüfung des eigenen Systems

Die Migration erlaubt nun auch, das gelebte IAM auf den Prüfstand zu stellen: Welche Prozesse und Individualisierung braucht es eigentlich nicht und wie kann es besser gehen? Wo ist die alte Lösung umständlich, nicht vollständig, gegebenenfalls gar risikoreich und kostenintensiv? Die technisch getriebene Transformationsnotwendigkeit bietet somit die Gelegenheit, bestehende Strukturen und Standards kritisch zu hinterfragen und zu überlegen, wie ein IAM wertschöpfend und nachhaltig wird (siehe Tabelle 1).

Eine frühzeitige Analyse der Ausgangslage, das Erfassen eigener Anforderungen sowie ein strukturierter Marktüberblick bilden das Fundament für eine tragfähige Migrationsstrategie. Sie ermöglicht es, im Zuge der Ablösung rechtzeitig strategische Leitplanken zu setzen, kritische Entscheidungspunkte zu identifizieren und eine passgenaue Roadmap zu entwickeln. So lassen sich nicht nur Zeit und Ressourcen im Projektverlauf sparen, sondern auch kostspielige Nacharbeiten vermeiden, wie sie bei unsystematischen Umstellungen nach dem „Gießkannen-Prinzip“ häufig auftreten.

Vorbereitung der Migration

Auch wenn Microsoft ENTRA ID die von SAP ausgesprochene Standardempfehlung ist, so gilt es zu beachten, dass diese Lösung nicht als Einheitslösung für sämtliche Anwendungsfälle geeignet ist. Die Wahl der richtigen IAM-Lösung hängt von verschiedenen Faktoren ab.

Bevor jedoch eine Entscheidung getroffen wird, sollte eine gründliche Anforderungsdefinition erfolgen, die unter anderem folgende Schlüsselfragen adressiert (Auszug):

- Wie viele Quell- und Zielsysteme sind zu bedienen?

- Welche Technologien sind zu bedienen?

- Soll das Modell ein On-Premise-, Cloud-oder Hybrid-Modell sein?

- Welche Metriken sind zu bedienen und wie skalierbar muss es sein?

- Welche Schnittstellenanforderungen gibt es?

- Welches Kosten- und Lizenzmodell ist präferiert?

- Welche Compliance-Anforderungen sind zu erfüllen?

- Welche IAM-Prozesse sind abzubilden und wie komplex?

- Welche Anforderungen an Governance, Usability und Anwenderkreise bestehen?

Erst nach dieser umfassenden Analyse der spezifischen Unternehmensanforderungen können die drei zentralen Szenarien, die für den jeweiligen Einzelfall des Unternehmens zu evaluieren sind, adäquat bewertet werden (siehe Tabelle 2).

(Anm.: Die Autoren des Artikels beschreiben drei typische Konstellationen, die sich in der Praxis häufig wiederfinden. Ihnen ist bewusst, dass es darüber hinaus weitere Möglichkeiten gibt.)

Wenn die IAM-Strategie beispielsweise vorsieht, eine Vielzahl von Systemen und Anwendungen – einschließlich Non-SAP – in einem zentralen Tool zu verwalten und eine Cloud-Lösung bevorzugt wird, sind SAP Cloud Identity Services möglicherweise weniger geeignet. Sie bieten aufgrund der vergleichsweise begrenzten Kompatibilität und Skalierbarkeit in Non-SAP-Umgebungen möglicherweise nicht die optimale Lösung, weisen aber den Vorteil der Cloud-Basiertheit mit zukünftigen Weiterentwicklungspotentialen auf.

Zusammenfassend lässt sich sagen, dass ENTRA ID trotz offizieller Empfehlung durch SAP nicht ohne vorherige individuelle Prüfung uneingeschränkt für alle Unternehmen geeignet ist.

Zeitplanung für die Migration

Das Jahr 2027 mag noch weit entfernt erscheinen, doch angesichts der Komplexität von IAM-Projekten und des Fehlens einer Standardlösung ist es unerlässlich, sich proaktiv mit diesem Thema auseinanderzusetzen und einen individuellen Ansatz zu entwickeln. Die Einbindung verschiedener Stakeholder, die Sicherstellung der Compliance und die nahtlose Integration in bestehende IT-Landschaften erfordern eine frühzeitige Planung. Deshalb gilt: Der richtige Zeitpunkt für die Projektvorbereitung ist jetzt.

Christian Timm ist Principal bei Horváth.

Mario Grau ist Senior Project Manager bei Horváth.

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.