Cybersicherheit als Bestandteil ganzheitlicher Compliance-Strategien: Überlebenstipps für den Multi-Compliance-Dschungel

Unternehmen müssen heute eine Vielzahl teils widersprüchlicher Compliance-Anforderungen erfüllen, die selten IT-fokussiert sind. Dennoch bildet Cybersicherheit einen wesentlichen Bestandteil jeder Compliance-Strategie. Ein systematischer Ansatz kann helfen, diese Komplexität zu bewältigen und Risiken zu minimieren.

If you think compliance is expensive – try non-compliance!“ Dieses Zitat von Paul McNulty, ehemaliger stellvertretender Generalstaatsanwalt der Vereinigten Staaten, verdeutlicht die gravierenden Folgen, die bei Missachtung gesetzlicher, regulatorischer und vertraglicher Anforderungen drohen. Doch wie lässt sich Cybersicherheit als Querschnittsthema in ein effektives Compliance-Management integrieren?

Organisationen stehen seit jeher vor der Herausforderung, dass an sie gerichtete Anforderungen umgesetzt werden wollen. Die Anzahl der Pflichten variiert je nach Geschäftsumfeld und hat in den vergangenen Jahren merklich zugenommen. Das ist nicht nur eine Folge der politischen Hierarchien in der EU, auch nationale und internationale Stellen, Interessensgruppen und Verbände machen zunehmend Vorgaben für Unternehmen, jeweils mit unterschiedlichen Schwerpunkten und Zielrichtungen. Gleichzeitig steigen die finanziellen Strafen bei Nichteinhaltung, und die mediale Aufmerksamkeit für Compliance-Verstöße nimmt zu.

Vor diesem Hintergrund lohnt sich ein Blick auf den Begriff der Cybersicherheit: Sie ist ein Bestandteil der übergeordneten Informationssicherheit. Während die Informationssicherheit den Schutz jeglicher Formen von Informationen umfasst, bezieht sich die Cybersicherheit speziell auf den Schutz digitaler Systeme und Netzwerke. In diesem Beitrag steht die Cybersicherheit im Mittelpunkt der Compliance-Betrachtung.

Komplexe Anforderungslandschaft

Die Bandbreite der Anforderungen umfasst verschiedene Kategorien, Beispiele dafür sind:

- Regulatorische Vorgaben: Finanzdienstleister müssen etwa die Mindestanforderungen an das Risikomanagement (MaRisk), die bankaufsichtlichen Anforderungen an die IT (BAIT) oder die Anforderungen des Digital Operational Resilience Act (DORA) einhalten.

- Gesetzliche Anforderungen: Hierzu zählen das Handelsgesetzbuch (HGB), die Abgabenordnung (AO), das Strafgesetzbuch (StGB) sowie die EU-Richtlinie 2008/114/EG für kritische Infrastrukturen (KRITIS). Energieversorger unterliegen dem Energiewirtschaftsgesetz (EnWG) und dem Erneuerbare-Energien-Gesetz (EEG).

- Branchenspezifische Standards: Der B3S als branchenspezifischer Sicherheitsstandard als zentrales Instrument des IT-Sicherheitsgesetzes, insbesondere für KRITIS-Unternehmen oder die Trusted Information Security Assessment Exchange (TISAX) in der Automobilindustrie.

- Vertragliche Verpflichtungen: Oft verweisen Verträge auf Standards wie die ISO/IEC 27001, den IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) oder das Cybersecurity Framework des National Institute of Standards and Technology (NIST).

Während die öffentliche Verwaltung traditionell auf gesetzlicher Basis arbeitet, stehen bereits kleine und mittelständische Unternehmen vor der Herausforderung, neben rechtlichen auch kundenseitige Vorgaben erfüllen zu müssen. Besonders komplex wird es für international tätige Institutionen, auf die eine regelrechte Flut von Anforderungen einprasselt.

Kernprobleme im Multi-Compliance-Dschungel

Die Integration von Cybersicherheit in das Compliance-Management scheitert häufig an sechs zentralen Herausforderungen:

1. Mangelnde Wahrnehmung in der Führungsebene: Cybersicherheit wird oft als „notwendiges Übel“ betrachtet. Anforderungen sollen umgesetzt werden, dürfen aber weder zu viel kosten noch die Benutzerfreundlichkeit beeinträchtigen.

2. Unklare Verantwortlichkeiten: Viele Beteiligte haben eine Meinung zum Thema Cybersicherheit, aber nicht jeder verfügt über die notwendige Kompetenz zur Umsetzung. Hinzu kommen persönliche Ziele und teilweise gefährliches Halbwissen. Es ist die Aufgabe der Leitungsebene, für klare Strukturen und eine kompetente Rollenbesetzung zu sorgen. Hierzu gehört besonders ein Durchgriffsrecht seitens der Cybersicherheitsverantwortlichen.

3. Heterogene Anforderungen: Nicht alle Compliance-Vorgaben sind unmittelbar als relevant für die Cybersicherheit erkennbar. Manche betreffen die Organisationsstruktur oder Geschäftsprozesse ohne direkten IT-Bezug, andere fordern fachliche Nachweise ohne Systemrelevanz. Dabei besteht die Aufgabe darin, allgemeine Anforderungen hinsichtlich ihrer Relevanz für die Cybersicherheit zu bewerten.

4. Fehlende strategische Planung: Neben mangelnden organisatorischen Strukturen fehlt oft ein strukturierter Umgang mit Vorgaben und Zielgruppen. Dies erfordert ein tiefes Verständnis der Anforderungen und ihrer Umsetzungsmöglichkeiten. Ziel im Compliance-Management ist die Möglichkeit, auf einfache Weise aufzuzeigen, dass und wie Organisationen sich an die an sie gestellten Anforderungen halten.

5. Mangelnde Prozessintegration: Compliance-Anforderungen werden häufig als externe Vorgaben behandelt und in temporären Projekten umgesetzt. Dies führt zu Parallelstrukturen und hohem Koordinationsaufwand. Besonders bei der IT-Infrastruktur werden Systeme oft ohne Berücksichtigung regulatorischer Anforderungen entwickelt, was nachträglich kostspielige Anpassungen erfordert. Compliance wird dann zum Störfaktor statt zum integrierten Bestandteil des Geschäftsmodells. Eine wirksame Umsetzung gelingt nur, wenn Anforderungen systematisch in Prozesse, Rollen und IT-Strukturen eingebettet werden, nicht als Zusatzaufgabe, sondern als Teil des operativen Betriebs.

6. Fehlende ganzheitliche Perspektive: Cybersicherheit wird oft auf technische Komponenten reduziert. Moderne Anforderungen betreffen jedoch die gesamte Organisation – von der Geschäftsführung über das Personalwesen bis zur Lieferkette. Trotzdem fehlt in vielen Unternehmen der Überblick. Anforderungen werden isoliert betrachtet, Initiativen laufen nebeneinander und Zuständigkeiten sind oft unklar. Das führt zu Lücken im System, doppeltem Aufwand und dem Risiko, trotz großem Einsatz nicht regelkonform zu sein. Entscheidend ist ein integrierter Ansatz, der Organisation, Prozesse, Technologien und Menschen zusammen betrachtet und klare Verantwortlichkeiten schafft.

Strukturierter Lösungsansatz

Eine Nichtumsetzung ist für die meisten Organisationen aufgrund drohender Folgen keine Option. Aber auch die Umsetzung ist mit Risiken behaftet. Für den nachstehend skizzierten Ansatz wird vorausgesetzt, dass die Leitungsebene die Implementierung fordert, fördert und überwacht.

Zunächst steht die grundlegende Entscheidung an: Soll Cybersicherheit unternehmensweit zentral gesteuert werden oder dezentral umgesetzt werden? Eine zentrale Steuerung bietet einen hohen Grad an Standardisierung von Prozessen. Es erfordert aber auch, dass die unterschiedlichen Anforderungen zentral gesammelt und berücksichtigt werden können. Dies kann aufgrund von Bestimmungen in einzelnen Landessprachen herausfordernd sein.

Eine Dezentralisierung hat den Vorteil, dass gezielter auf individuelle Anforderungen eingegangen wird, die bei globalen Vorgaben oft vernachlässigt werden oder mit ihnen nicht vereinbar sind. Der Aufwand, individuelle Regelungen von Grund auf für einzelne Bereiche zu treffen, ist hierbei sehr hoch. Zudem muss transparent sein, was die jeweiligen Anforderungen bedeuten und wie man sie umsetzen könnte.

Bevor man in die praktische Umsetzung gehen kann, sollten die Anforderungen strukturiert werden.

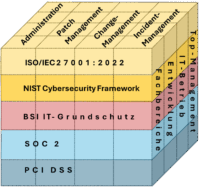

Ein geeignetes Modell umfasst drei Dimensionen:

- Quellen und Anforderungen

- Kategorien und Einzelthemen

- Zielgruppen

Während Quellen und deren Anforderungen sich aus dem Kontext der Organisation ergeben, sollten die Kategorien sich an den unterschiedlichen Disziplinen der Cybersicherheit orientieren:

- Sicherheitsarchitektur und sichere Softwareentwicklung

- Betrieb von Sicherheitskomponenten

- Betrieb sicherer Infrastrukturen

- Protokollierung und Überwachung

Die Unterteilung in Einzelthemen erleichtert die Definition von übergeordneten, globalen Prozessen, wie zum Beispiel für den Betrieb sicherer Infrastrukturen:

- Administration

- Configuration-Management

- Patch-Management

- Change-Management

- Incident-Management

- Problem-Management

Einzelne Anforderungen können so leichter zusammengefasst und nachgelagert betrachtet werden. Als globale Vorgaben können somit diejenigen dienen, die über alle Anforderungsquellen hinweg die höchste Überschneidung haben. Quellen mit weniger detaillierten Spezifikationen, beispielweise der Anhang A der ISO/IEC 27001, können durch andere Regelwerke wie den Bausteinen des BSI IT-Grundschutz, ergänzt oder ausgestaltet werden. Ein direktes Mapping der Anforderungen ist zwar häufig möglich aber nicht immer zielführend.

Die unterschiedlichen Zielgruppen werden anhand der von ihnen gestellten Anforderungen zugeordnet. Hieraus ergibt sich ein 3D-Modell in Form eines Würfels, ähnlich dem von COSO II/ERM (siehe Abbildung 1).

Abbildung 1: Der Cybersicherheitswürfel (Bild: DS DATA SYSTEMS GmbH)

Ganzheitlicher Implementierungsansatz

Häufig wird in der Beratung an dieser Stelle die Frage gestellt, ob es ein Tool zur Abbildung dieser Vorgehensweise gibt. Die Antwort: „Erst der Prozess, dann das Tool!“

Aufgrund der Komplexität der Aufgabe ist es für Organisationen ratsam, sich eine eigene Vorgehensweise zu erarbeiten, die vor allem in Bezug auf Organisationsgröße, finanzielle Ressourcen,

Kompetenzen sowie Umsetzungszeiträume und Berichtswesen klare Regeln definiert. Ein auf die Unternehmen zugeschnittenes Compliance-Management-Framework stellt sicher, dass die Anforderungen risikoorientiert und mit vertretbarem Aufwand realistisch umgesetzt werden können. Letztlich bedeutet Compliance, den Nachweis erbringen zu können, dass eine Organisation auch bei Cybersicherheitsvorfällen ordnungsgemäß handeln kann.

Andreas Jochen Holtmann Senior Information Security Expert bei der DS DATA SYSTEMS GmbH.

Erick Pocino Llorente ist Senior Information Security Consultant bei der DS DATA SYSTEMS GmbH.

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.