XDR-as-a-Service strategisch einführen:: Welche Betriebsmodelle passen zu welcher Organisation?

Nach der betriebswirtschaftlichen Betrachtung im vorhergehenden Beitrag stellt sich nun die Frage: Wie lässt sich XDR-as-a-Service konkret und strategisch in bestehende Strukturen integrieren? Welche Betriebsmodelle gibt es – vom hybriden SOC bis zur vollständigen Auslagerung –, und wie wirken sich Reifegrad, Branchenbesonderheiten und Governance-Strukturen auf die Entscheidung aus? Dieser Beitrag beleuchtet die organisatorische Perspektive und gibt Orientierung für die Auswahl und Einführung externer SOC-Services.

Ransomware-Attacken, gezielte Datenschutzverletzungen, spektakuläre IT-Probleme als Folge fehlerhafter Software-Updates – Cyberrisiken gehören mittlerweile zu den Problemen, die Unternehmen weltweit die größten Sorgen bereiten. Auch in Deutschland steht das Thema ganz oben auf der Liste: 47 Prozent der Konzerne hierzulande nennen Cyberfragen im aktuellen Risikobarometer des Versicherers Allianz. Und die Sorgen nehmen beständig zu: Gegenüber dem Vorjahr ist die Bedeutung von Cyberrisiken um drei Prozentpunkte gestiegen.

Vielfältige Bedrohungslandschaft trifft auf Ressourcenknappheit

Die Ausprägungen von Cyberrisiken sind vielseitig. Sie reichen von Datenpannen über Malware und IT-Ausfälle bis zu Denial-of-Service Attacken. Dabei verändern sie sich kontinuierlich. Böswillige Angreifer arbeiten immer kreativer, passen ihre Angriffsmuster ständig an, bedienen sich effektiver Technologien wie künstlicher Intelligenz (KI) und attackieren mit höherer Geschwindigkeit. Die fortschreitende Digitalisierung und Vernetzung sorgt zugleich für eine stetig wachsende Angriffsfläche.

Ein Wegsehen ist längst keine Option mehr. Betroffene Unternehmen sehen sich mit langwierigen Betriebsstörungen konfrontiert, häufig begleitet von einem erheblichen Reputationsschaden. Hinzu kommen Erpressungsversuche sowie Sanktionen aufgrund von Compliance Verstößen. Die finanziellen Auswirkungen sind enorm: Der Branchenverband Bitkom beziffert den durch Cyberangriffe im Jahr 2024 allein in Deutschland entstandenen Schaden auf 276 Milliarden Euro. Die tatsächliche Schadenshöhe dürfte noch deutlich darüber liegen, da viele Vorfälle nicht gemeldet oder öffentlich bekannt werden.

In Unternehmen wird Cybersecurity daher eine immer höhere Priorität eingeräumt. Die Technologie zum Erkennen möglicher Angriffe verbessert sich, das verkürzt die Reaktionszeit für Abwehrmaßnahmen. Mittlerweile wird vielerorts ein signifikanter Teil der IT-Budgets in Cybersicherheit investiert. Doch trotz des Einsatzes von Security-Information-and-Event-Management-(SIEM)-Systemen als Sicherheitslösung, die Daten erfasst und Aktivitäten analysiert: Die Ergebnisse genügen oft nicht.

Die Ursachen sind vielschichtig. Der Fachkräftemangel erschwert die Besetzung von Stellen mit qualifiziertem Cybersicherheitspersonal – weltweit sind rund 3,5 Millionen Positionen unbesetzt, und die erforderlichen Kompetenzen lassen sich nicht kurzfristig aufbauen. Hinzu kommen organisatorische Defizite: Datensilos behindern die Zusammenarbeit, Prozesse sind oft ineffizient oder redundant, und es fehlt an klarer Priorisierung, strukturiertem Informationsaustausch und gezieltem Wissensmanagement. Viele Sicherheitsstrategien bleiben zudem reaktiv, wodurch trotz guter aktueller Abdeckung schnell neue Schwachstellen entstehen, die Angreifer gezielt ausnutzen.

Wie Unternehmen den passenden SOC-Ansatz wählen

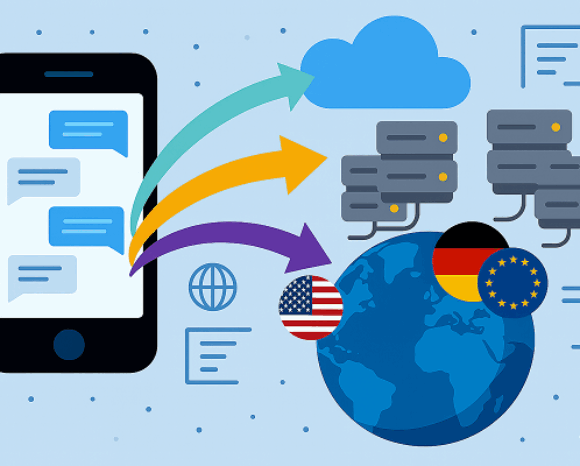

Helfen kann ein dezidiertes Security Operations Center (SOC). Dabei kümmert sich ein dediziertes Team um die Überwachung und Verwaltung der Sicherheitsinfrastruktur eines Unternehmens. Lange Zeit bildete das SIEM-System das Zentrum des SOC – es sammelt Log- und Event Daten und analysiert diese auf Anomalien. Heute geht der Trend weiter: Ein Extended-Detection-and-Response-(XDR)-Ansatz integriert mehrere Sicherheitstechnologien und ermöglicht eine umfassende Erkennung und Reaktion auf Bedrohungen in Netzwerken, an Endpunkten und in der Cloud.

Die SOC-Teams setzen auf technologisch fortschrittliche Werkzeuge. Anstelle klassischer Mustererkennung unterstützt künstliche Intelligenz dabei, abweichendes Verhalten frühzeitig zu identifizieren. Wo möglich, werden Gegenmaßnahmen automatisiert eingeleitet, um Reaktionszeiten zu minimieren und Sicherheitsvorfälle schneller einzudämmen.

Hybrid, intern oder vollständig ausgelagert

Grundsätzlich muss jede Firma für sich klären, welcher Ansatz genügt, um sich wirksam vor Cyberrisiken zu schützen und regulatorische Anforderungen zu erfüllen. Oft empfiehlt sich der Aufbau einer mehrschichtigen Cybersicherheitsstrategie, die hochwertige Ermittlungs- und Überwachungsfunktionen enthält.

Die organisatorische Umsetzung kann unterschiedlich gestaltet werden: So lässt sich das gesamte SOC hausintern aufbauen und betreiben, eine Lösung, die am ehesten Großkonzerne mit umfangreichen Assets und ausreichend Fachkräften für sich wählen. Externe Expertise wird in diesem Fall nur gelegentlich für Spezialthemen oder zur Deckung von Personallücken hinzugezogen.

Alternativ lässt sich ein XDR-basiertes SOC vollständig an einen spezialisierten Dienstleister auslagern. In diesem Fall wählt das Unternehmen einen geeigneten Anbieter und beauftragt ihn mit dem Betrieb der Cyberabwehr. Der Outsourcing-Partner nutzt seinen eigenen Technologie-Stack. Die Umsetzung erfolgt je nach Konzept entweder On-Premises oder als cloudbasierte Software-as-a-Service-Lösung.

Neben der vollständigen Eigen- oder Fremdumsetzung sind auch hybride Ansätze realisierbar. So kann ein Unternehmen etwa ein eigenes SIEM System betreiben, während ein externer SOC-Dienstleister ergänzend für kontinuierliche Überwachung oder automatisierte Reaktionsprozesse sorgt. Diese Kombination verbindet interne Kontrolle mit externer Entlastung und Expertise.

Kriterien für die Auswahl eines Dienstleisters

Die Wahl des geeigneten Cybersecurity-Ansatzes – sowohl im Hinblick auf Umfang als auch auf Organisation – hängt von zahlreichen Einflussfaktoren ab. Eine entscheidende Rolle spielt das Bedrohungsszenario: Sind in großem Umfang sensitive Daten vorhanden, die es besonders zu schützen gilt? Diese Bewertung geht Hand in Hand mit den Sicherheitsanforderungen der Organisation und der Expertise in Cyberfragen. Weitere Entscheidungsgrundlagen stellen die Komplexität und der Reifegrad des Unternehmens dar. Nicht zuletzt bestimmt auch die Risikobereitschaft des Managements maßgeblich die strategische Ausrichtung.

Anforderungen an Dienstleister: Vertrauen, Transparenz, Kompetenz

Bei der Auswahl und Planung eines SOC-Dienstleisters sollten klare Anforderungen im Mittelpunkt stehen. Dazu zählen eine schnelle Reaktionsfähigkeit und eine umfassende Abdeckung. Schnelles Aufspüren und Abwehren von Cyberattacken sowie reduzierte Fehlalarme sind kritisch für die effektive Verhinderung von Schäden. Dafür sind hochwertige Schutzkonzepte und -technologien nötig.

Wichtig ist zudem eine hinreichende Flexibilität des Dienstleisters, zum Beispiel durch einen modularen Aufbau seiner Services. Dieser ist nicht nur bestens geeignet, individuelle Gegebenheiten und Schwachstellen einer Organisation zu berücksichtigen, sondern lässt sich auch bei Bedarf an neue Herausforderungen anpassen. Viele Unternehmen beginnen mit einem Fokus auf die Absicherung der Clients und der Server und ergänzen dies später um weitere Technologien für die Cloud und das Netzwerk.

Zusätzliche Dienste wie Threat Hunting – die aktive Suche nach fortgeschrittenen Angriffen jenseits automatisierter Systeme – werden oft erst später hinzugefügt. Mit steigendem Reifegrad gewinnt auch die Automatisierung an Bedeutung, etwa durch „Security Orchestration, Automation and Response“-(SOAR)-Lösungen.

Auch innerhalb der eigenen IT-Abteilung und bei den internen Prozessen sind geeignete Voraussetzungen zu schaffen. Eine hohe Komplexität der Systemlandschaften erschwert die Cyberabwehr, ein einheitlicher, zentraler Ansatz macht die Arbeit sehr viel effizienter.

Schließlich bleibt der Fachkräftemangel eine zentrale Herausforderung im Bereich Cybersicherheit. Ein SOC-Konzept muss daher sicherstellen, dass ausreichend Experten und Spezialisten zur Verfügung stehen. Dank der Skaleneffekte verfügt ein spezialisierter Dienstleister dafür häufig über bessere Voraussetzungen. So haben sie oft Zugang zu einem breiteren Netzwerk an Informationen über neue Angriffsformen und -kanäle. Oft fällt es ihnen auch leichter, spezialisiertes Personal an sich zu binden und kontinuierlich weiterzubilden.

Exit-Strategien und Vertragsgestaltung

Bei der Entscheidung für die richtige Cyberstrategie sowie die passende Mischung aus interner und externer Bearbeitung spielen neben der individuellen Situation und dem Reifegrad auch branchentypische Spezifikationen eine Rolle. Organisationen mit niedrigem Reifegrad setzen häufig auf XDR-as-a-Service, um schnell einen Grundschutz besonders gegen Ransomware zu etablieren.

Dagegen verfügen Finanzinstitute, Technologie- oder Pharmaunternehmen oft bereits über eigene leistungsfähige Sicherheitsstrukturen. Ihr Fokus liegt darauf, bestehende Lücken in Prozessen und Technologien gezielt mit externem Spezialwissen zu schließen.

Diese unternehmensspezifischen Rahmenbedingungen spielen bei der Entscheidung für eine ausgelagerte Lösung stets eine Rolle. Was die Kosten betrifft, sind in beiden Fällen sowohl Technologie als auch Personal zu berücksichtigen. Ein lückenloses Cybermonitoring muss durchgängig rund um die Uhr arbeiten – 24 Stunden am Tag, sieben Tage in der Woche, 365 Tage im Jahr.

Denn Hacker gönnen sich keine Nachtruhe oder Feiertage: Erfolgt ein Angriff am Wochenende in den frühen Morgenstunden, muss die Attacke direkt unterbunden werden können. Der personelle Aufwand dafür ist erheblich. Im hauseigenen Schichtbetrieb wären sieben bis zehn qualifizierte Mitarbeiter nötig, die nur dann wirklich gefordert sind, wenn ein Angriff erfolgt.

Bei der Entscheidung für ein ausgelagertes SOC müssen die potenziellen Vorteile gegen die Kosten und Risiken des Transfers abgewogen werden. Sorge bereitet vielen Unternehmen der mögliche Verlust von Wissen, wenn die Cyberexpertise ausgelagert wird. Auch bei einem ausgelagerten SOC müssen geeignete Prozesse bestehen, um die Meldungen des Providers zeitnah weiterzuverarbeiten.

Geeignete Schnittstellen und eine enge Abstimmung der beiden Partner können dieses Problem erheblich lindern. Beide Elemente sind ohnehin sinnvoll, um regelmäßig gemeinsam die Weiterentwicklung von Technologie und Bedrohungsszenarien abzuklopfen und die Einhaltung der aufsichtsrechtlichen Vorgaben sicherzustellen.

Ist die Entscheidung für eine Auslagerung gefallen, sollte das Unternehmen die Erwartungen an den Dienstleister, die eigenen Bedürfnisse und die Risikobereitschaft klar formulieren. Dieser Anforderungskatalog hilft bei der Bewertung möglicher XDR-Dienstleister: Welche Leistungen sollen weiterhin intern erbracht werden? Welche Transformationsaufgaben stehen an? Sollen bestehende Lizenzen vom Dienstleister betrieben oder der notwendige Technologie-Stack in der Dienstleistung beinhaltet seien. Im Grundsatz gilt: Eine höhere Fertigungstiefe des Dienstleisters beschleunigt die Implementierung und reduziert den Aufwand im auslagernden Unternehmen, erhöht aber die späteren Aufwände bei einem möglichen Providerwechsel.

Wechselt eine Organisation den Dienstleister, sollte es dafür im Vertrag klare Regelungen geben. Für eine mögliche Übergabe des Services von einem Dienstleister an den nächsten sind im Vertrag zu regeln, welche Informationen (zum Beispiel Playbooks) im Besitz des auslagernden Unternehmens verbleiben und welche Verpflichtungen der Dienstleister beim Ausstieg des Services hat. Der Aufwand für den Übergang hängt vom konkreten Szenario ab: In manchen Fällen führt der bisherige Dienstleister das bestehende SOC weiter, während der neue Anbieter parallel eine moderne XDR-Umgebung aufbaut. In anderen Fällen übernimmt der neue Partner nach einer kurzen Einarbeitung die vorhandene Infrastruktur.

Der Partnerauswahl kommt daher erhebliche Bedeutung zu, alle betroffenen Unternehmensbereiche sollten in diesem Schritt eingebunden werden. Angesichts der zentralen Bedeutung der Cybersicherheit ist eine enge, vertrauensvolle Beziehung unerlässlich.

Fazit: Strategische Klarheit entscheidet über Erfolg

Ist der richtige Serviceanbieter gefunden, folgt die Entwicklung eines SOC-Konzepts, einschließlich Architekturdesign und die Ausarbeitung der Governance. Danach werden die notwendigen Technologien, die Prozesse und das Team analysiert sowie die nötigen Tools evaluiert. Die Einführung des SOC kann schrittweise erfolgen, etwa mit einer Testphase während der regulären Geschäftszeiten, um die Abstimmung zwischen den Partnern zu erleichtern.

Doch auch im laufenden Betrieb sollten Unternehmen ihre Cyber Defense Operations kontinuierlich beobachten, um notwendige Optimierungen gezielt anzustoßen. Ein modularer Aufbau ermöglicht es, in enger Abstimmung mit dem Dienstleister Ergänzungen oder Anpassungen flexibel umzusetzen – sei es bei veränderten Bedrohungslagen, neuen Technologien oder geänderten Geschäftsanforderungen.

Die Verantwortung für Prävention, Angriffserkennung und Abwehrmaßnahmen liegt dann beim Spezialistenteam des Dienstleisters. Idealerweise greift dieses Team auf ein globales Intelligence-Netzwerk zurück, das aktuelle Erkenntnisse zu Technologien, branchenspezifischen Bedrohungen, Cyberfähigkeiten und regulatorischen Entwicklungen bereitstellt. So bleibt das Sicherheitsniveau stets auf dem neuesten Stand – und das Unternehmen kann sich voll auf das Wachstum seines Kerngeschäfts konzentrieren.

Malko Steinorth ist Partner bei Deloitte und leitet den Bereich Cyber Defense & Resilience. Seine Spezialisierung liegt in der Entwicklung und Implementierung maßgeschneiderter und bedrohungsgerechter Cyber-Strategien.

Newsletter Abonnieren

Abonnieren Sie jetzt IT-SICHERHEIT News und erhalten Sie alle 14 Tage aktuelle News, Fachbeiträge, exklusive Einladungen zu kostenlosen Webinaren und hilfreiche Downloads.